워싱턴 DC – 6년 전, 존경받는 한 연구원이 밤늦게까지 일을 하다가 이를 닦기 위해 컴퓨터에서 물러났습니다. 그녀가 돌아왔을 때 그녀의 컴퓨터는 해킹당한 상태였습니다.

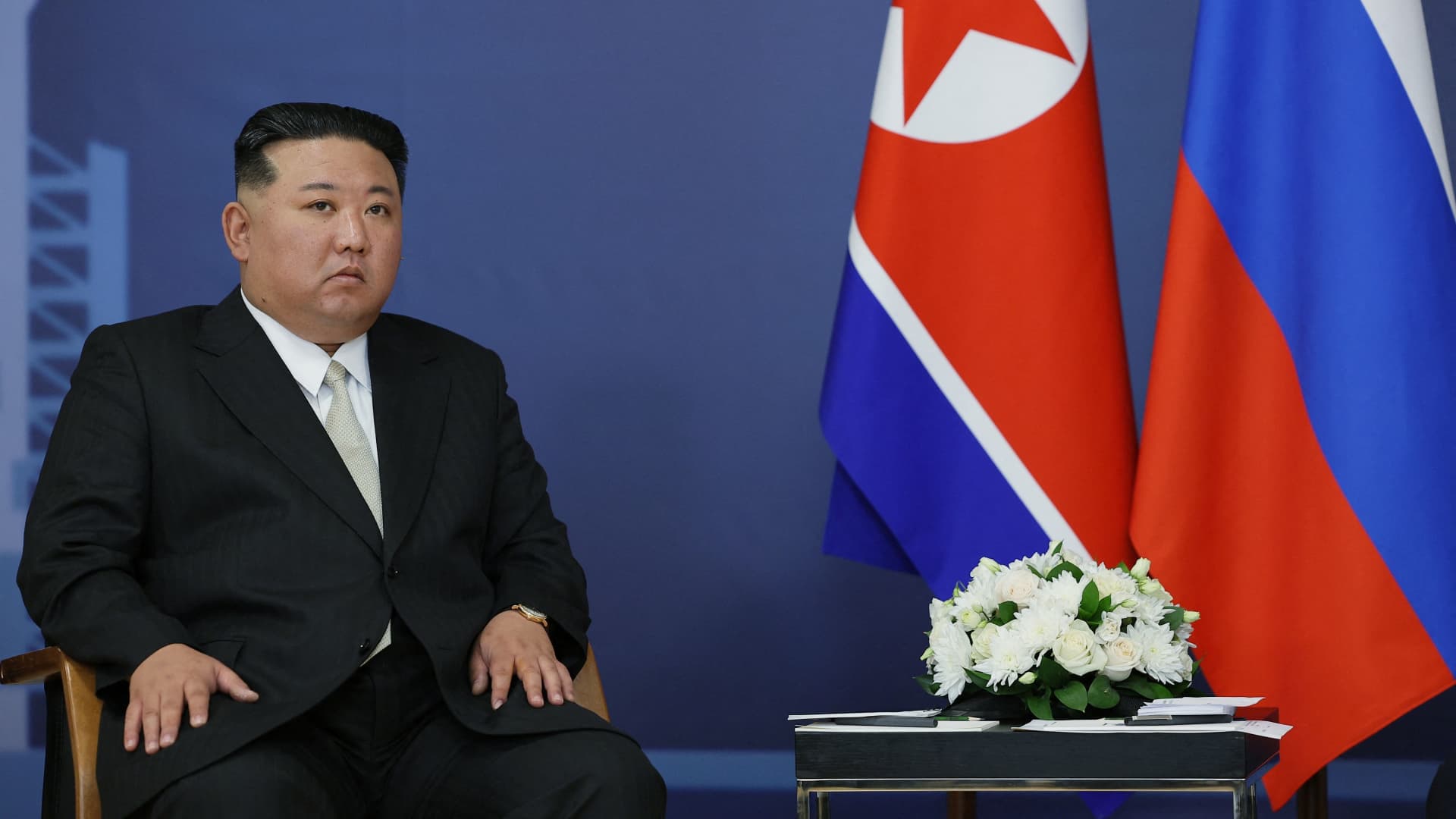

제니 타운(Jenny Towne)은 연구소의 북한 관련 선임 전문가이다. 스팀슨 연구소 그리고 스팀슨의 매니저 38노스 프로그램. 타운은 월요일 자신의 작업이 오픈 소스 인텔리전스를 기반으로 한다고 말했습니다. 이는 공개적으로 이용 가능한 데이터 포인트를 사용하여 북한의 역학 관계를 보여줍니다.

Towne은 회의에서 “나는 권한이 없습니다. 기밀 정보에 접근할 수 없습니다”라고 말했습니다.

그런데 북한 정보기관인 해커들이 코드명 APT43또는 KimSuky는 팁을 받은 직후가 아니었습니다.

해커들은 인기 있는 원격 데스크톱 도구인 TeamViewer를 사용하여 그녀의 컴퓨터에 액세스하고 스크립트를 실행하여 컴퓨터를 샅샅이 뒤졌습니다. 그런 다음 그녀의 웹캠 표시등이 켜지고 그녀가 컴퓨터로 돌아왔는지 확인했습니다. Towne은 자신이 사회를 맡은 mWISE 컨퍼런스에서 참석자들에게 이렇게 말했습니다. “너무 빨리 일어난 일이라 그들은 모든 것을 폐쇄했습니다. Google사이버 보안 회사인 Mandiant가 소유하고 있습니다.

Towne과 Mandiant는 이제 북한이 Towne의 동료, 그녀의 전공 분야, 그녀의 연락처 목록에 대한 정보를 유출할 수 있었다고 가정합니다. 그들은 이 정보를 사용하여 도시의 디지털 도플갱어, 즉 수천 마일 떨어진 곳에서 정보를 수집하는 데 사용할 수 있는 북한 양말 인형을 만들었습니다.

타운은 수도의 각 대사관이 정보 목적을 가지고 있다고 설명했습니다. 대사관 직원들은 어떤 정책이 진행 중인지, 정책 입안자들이 특정 국가나 사건에 대해 어떻게 생각하는지 측정하기 위해 도시의 동향을 파악하려고 노력할 것입니다.

그러나 북한은 미국과 수교한 적이 없다. 정보 담당관은 공개 행사를 추적하거나 싱크탱크와 통신할 수 없습니다.

국가는 정부 시스템을 해킹하여 정보를 획득함으로써 이러한 공백을 채울 수 있는데, 이는 숙련된 행위자에게도 어려운 작업입니다. 그러나 APT 43은 고위 인사를 표적으로 삼아 정보 수집에 활용합니다.

몇 주 만에 가짜 도시는 유명 연구원 및 분석가들과 소통하기 시작했습니다.

Town은 “이것은 사회 공학적 행위입니다. 나인 척, 직원인 척, 가짜 이메일을 보내는 일이 많이 있습니다”라고 Town은 말했습니다.

Towne은 “그들은 문자 그대로 악성 코드를 도입할 수 있는 과정에서 정보를 얻거나 관계를 구축하려고 시도하지만 일반적으로 대화를 구축하기 위한 도구일 뿐입니다.”라고 말했습니다.

Town 클론 뒤에 있는 그룹은 암호화폐 세탁 및 영향 캠페인과 연결되어 있으며 학계 및 기타 연구원을 표적으로 삼았습니다.

이 전술은 인식이 확대되면서 이전보다 효율성이 떨어지긴 했지만 여전히 성공적입니다. 가장 취약한 피해자는 도메인이나 이메일의 오타를 확인하지 않는 나이가 많고 기술에 대한 지식이 부족한 학자입니다.

더욱 복잡한 점은 실제 사람들이 잠재적인 피해자에게 연락하여 북한과 비슷한 사람과 이야기하고 있다고 경고하려고 할 때 표적이 종종 이를 믿지 않는다는 것입니다.

Towne은 “제 동료가 실제 사람과 이야기를 나누지 않는다고 말했어요.”라고 말했습니다.

타운은 그녀의 동료가 그녀를 믿지 않았고, 그 닮은꼴에게 그가 북한 간첩이었는지 물어보기로 결정했다고 말했습니다. Towne은 컨퍼런스에서 “물론 가짜 사람은 ‘예, 물론이죠. 저예요’라고 말했습니다.”라고 말했습니다.

결국 그녀의 동료는 그녀의 경고에 귀를 기울이고 다른 방식으로 의사소통을 하고 있다고 생각되는 사람에게 연락했습니다. 그러던 중 북한 닮은꼴이 연락을 끊기로 결정하고 이상한 상황이 벌어진 데 대해 사과하고 ‘NK 해커’ 탓으로 돌렸다.

Mandiant의 북한 분석가인 Michael Barnhart는 농담으로 이렇게 말했습니다. “북한은 누군가인 척 한 것에 대해 사과한다.”

“이슬은 좀비 문화의 매력에 빠져있는 전도사입니다. 그녀는 깊은 사상가로서, 현대 사회와 좀비 문화 사이의 관계를 탐구합니다. 제작자로서의 경험과 인터넷에 대한 무한한 열정은 그녀의 수상 경력에서도 확인할 수 있습니다. 웹의 세계에 깊이 빠져, 그녀는 인터넷의 모든 구석을 탐험합니다.”

/cloudfront-us-east-2.images.arcpublishing.com/reuters/U7MMGT6BM5IOBBSCXFMGNE75JM.jpg)