게티 이미지

인터넷에 노출된 약 1,100만 대의 서버는 공격자가 영향을 받는 네트워크 내에서 발판을 마련할 수 있도록 허용하는 최근 발견된 취약점에 취약한 상태로 남아 있습니다. 일단 내부로 침입하면 공격자는 관리자가 클라우드 및 기타 민감한 환경 내의 컴퓨터에 안전하게 연결하는 데 필요한 백본을 형성하는 SSH 세션의 무결성을 손상시킵니다.

Terrapin 취약점이라고 불리는 것은 2주 전 학계 연구원들이 발표한 논문에서 밝혀졌습니다. CVE-2023-48795로 추적되는 이 공격은 공격자가 중간자(AitM이라고도 하며 중간자 또는 MitM이라고도 함) 공격을 받을 때 작동합니다. 동일한 네트워크에 로컬이며 비밀리에 통신을 가로채고 수신자와 발신자를 모두 가장할 수 있습니다.

이러한 경우 Terrapin을 사용하면 공격자가 핸드셰이크 중에 SSH 데이터 스트림에서 전송된 정보를 변경하거나 파괴할 수 있습니다. 이는 두 당사자가 보안 연결을 설정하는 데 사용할 암호화 매개변수를 협상하는 첫 번째 통신 단계입니다. 따라서 Terrapin은 SSH 프로토콜 자체의 무결성을 목표로 하는 최초의 실제 암호화 공격을 나타냅니다. 이는 AitM이 핸드셰이크 중에 교환된 메시지를 추가하거나 삭제할 수 없도록 설계된 BPP(Binary Packet Protocol)를 대상으로 작동합니다. 이것 리드 잘림 이 공격은 애플리케이션이 “ChaCha20-Poly1305” 또는 “CBC with Encrypt-then-MAC” 암호화 모드를 지원할 때 작동합니다. 연구 발표 당시 SSH 서버의 77%에서 이 모드가 발견되었습니다.

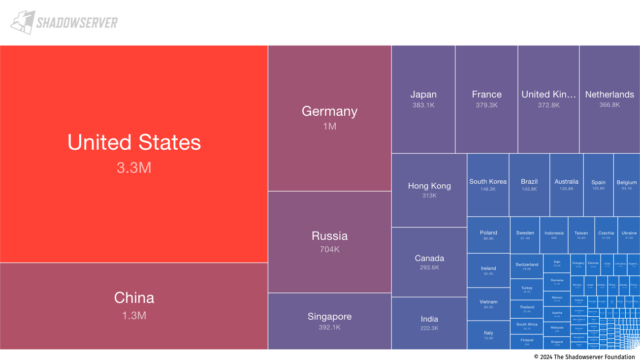

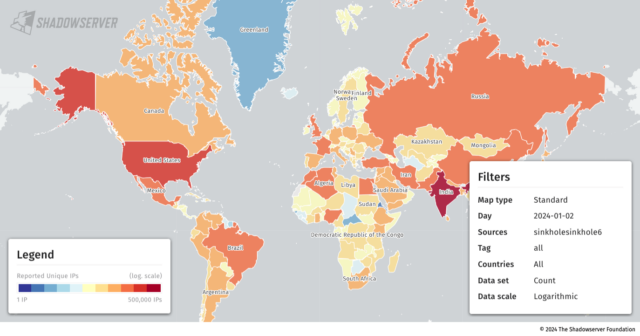

보고 당시 이러한 데이터를 사용할 수 있는 마지막 날인 화요일에 실시된 인터넷 전체 검사에서는 SSH 서버를 노출하는 1,100만 개 이상의 IP 주소가 여전히 Terrapin 공격에 취약한 것으로 나타났습니다. 그 주소 중 거의 3분의 1인 330만 개가 미국에 거주하고 있으며, 중국, 러시아, 독일, 러시아, 싱가포르가 그 뒤를 따릅니다. Shadowserver에서 추적하는 패치되지 않은 모든 응용 프로그램은 필수 암호화 모드를 지원합니다.

그림자 하인

취약한 인스턴스 중 53개만이 AsyncSSH 애플리케이션에 의존했는데, 이는 현재 Terrapin의 영향을 받는 것으로 알려진 유일한 애플리케이션입니다. AsyncSSH 연구원들은 Terrapin이 (1) 조직이 서버에서 보낸 확장 정보 메시지를 대체할 수 있는 보안 확장 수준을 낮추어 공격자가 콘텐츠를 제어하거나 (2) 원격 엔드포인트를 제어할 수 있도록 허용하는 두 가지 취약점을 발견했습니다. 패키지를 삽입 또는 제거하거나 생성된 셸을 에뮬레이션하여 SSH 클라이언트 세션. AsyncSSH는 CVE-2023-46445 및 CVE-2023-46446으로 추적되는 두 가지 취약점과 SSH 프로토콜에 영향을 미치는 Terrapin 취약점인 CVE-2023-48795를 패치했습니다. AsyncSSH 사용자의 대다수가 패치를 설치한 것으로 보입니다.

AitM의 위치 요구 사항과 Terrapin 덕분에 현재 알려진 작전 공격의 부족은 일부 비평가들이 일부 뉴스 보도에서 누락되었다고 말하는 중요한 완화 요소입니다. 그러나 패치가 약 1~2주 전에 널리 사용 가능해졌기 때문에 현재 시점에서는 프로토콜 취약점을 패치하지 않을 이유가 거의 없습니다.

Shadowseer의 연구원인 Piotr Kijewski는 Ars에 보낸 이메일에서 “공격에는 MitM이 필요한 만큼 정교함이 필요하므로 우리의 관점에서 보면 실제 적용이 더 표적화된 공격으로 제한될 것입니다.”라고 썼습니다. “따라서 널리 악용될 가능성은 낮습니다. 그러나 취약한 사례의 수가 엄청나게 많다는 것은 이 취약점이 앞으로 수년 동안 우리와 함께 있을 것임을 시사하며 그 자체로 일부 특정 사례에서는 매력적입니다.”

Terrapin이 널리 악용될 가능성은 낮지만, 국가의 지원을 받는 공격자와 같은 보다 정교한 공격자가 표적 공격에 사용할 가능성이 있습니다. 이전 버전의 AsyncSSH가 실제 Terrapin 공격에 취약한 것으로 알려진 유일한 애플리케이션이지만, 연구자들은 다른 애플리케이션을 분석하는 데 거의 시간을 들이지 않았습니다. 더 많은 시간, 자원 및 동기를 가진 공격자는 다른 취약한 애플리케이션을 식별할 수 있습니다.

Kijewski는 다음과 같이 취약한 IP 주소로 표시되는 상위 50개 배너를 나열했습니다.

- serverid_software 수

- Opensh_7.4 2878009

- Opensh_7.6p1 956296

- Opensh_8.2p1 802582

- Opensh_8.0 758138

- Opensh_7.9p1 718727

- Opensh_8.4p1 594147

- Opensh_8.9p1 460595

- Opensh_7.2p2 391769

- Opensh_7.4p1 320805

- Opensh_8.5 316462

- Opensh_9.3 298626

- Opensh_8.7 219381

- Opensh_6.7p1 156758

- Opensh_9.2p1 141010

- sh_6.6.1p1 136489 열기

- Opensh_9.0 112179

- Opensh_6.6.1 105423

- dropbear_2020.80 93154

- Opensh_8.8 88284

- Opensh_7.5 76034

- aws_sftp_1.1 75157

- Opensh_9.0p1 70305

- Opensh_8.2 59887

- Opensh_7.9 59301

- 드로퍼 51374

- 35408을 엽니다

- Opensh_7.2 34494

- Opensh_7.8 33955

- dropbear_2020.81 28189

- Opensh_9.5 27525

- Opensh_9.1 26748

- Opensh_8.1 23188

- 랑콤 22267

- Opensh_6.4 18483

- Opensh_8.4 18158

- Opensh_8.9 17310

- Opensh_7.6 17235

- Opensh_for_windows_8.1 17150

- Opensh_for_windows_7.7 15603

- Opensh_8.6 14018

- Opensh_6.9 13601

- Opensh_9.4 12802

- dropbear_2022.82 12605

- dropbear_2022.83 12036

- Opensh_7.7 11645

- Openssh_for_windows_8.0 11089

- sh_7.3 10083 열기

- mod_sftp9937

- Opensh_8.3p1 9163

- 시스코-1.25 8301

Terrapin 패치는 영향을 받는 응용 프로그램의 수가 많고 관리 클라이언트와 서버 모두에서 실행되는 응용 프로그램을 패치해야 하기 때문에 쉬운 프로세스가 아닙니다. 연구원들은 다음 앱을 취약한 것으로 나열하고 패치가 가능한 경우 링크를 포함합니다. 별표는 논문이 발표되기 전에 연락을 받은 앱 개발자를 나타냅니다.

| 애플리케이션 | 영향을 받는 버전 | 수정된 버전. |

|---|---|---|

| 비동기* | 2.14.1 이하 | 2.14.2 |

| 비트페이스 SSH* | 9.31 이전 | 9.33 |

| 커넥트봇* | 1.9.9 이하 | 1.9.10 |

| SmashFTP | 10.5.6 이하 | 10.6.0 |

| 허리케인SSH* | 2.3.2 및 이전 버전 | 2.3.4 |

| 드로퍼* | 2022.83 이전 | 출시용 |

| 얼랭/OTP SSH* | OTP 26.2 이하 OTP 25.3.2.7 이하 OTP 24.3.4.14 이하 |

검찰청 26.2.1 검찰청 25.3.2.8 검찰청 24.3.4.15 |

| FileZilla 클라이언트 | 3.66.1 이하 | 3.66.4 |

| 골랑 x/암호화/ssh* | 0.16.0 이하 | 0.17.0 |

| gsh(포크)* | 0.2.14 및 이전 버전 | 0.2.15 |

| 립쉬* | 0.10.5 이하 0.9.7 및 이전 버전 |

0.10.6 0.9.8 |

| 립쉬2* | 1.11.0 이하 | 출시용 |

| 매버릭 레거시* | 1.7.55 이하 | 1.7.56 |

| 매버릭 시너지* | 3.0.21 이하(핫픽스) 3.0.10 이하(OSS) |

3.0.22 3.1.0-스냅샷 |

| MobaXterm | 23.5 이전 | 23.6 |

| 신성 | 11.7 이하 | 11.8 |

| 오픈SSH* | 9.5/9.5p1 이하 | 9.6 / 9.6 페이지 1 |

| 파라메코* | 3.3.1 및 이전 버전 | 3.4.0 |

| phpseclib | 3.0.34 및 이전 버전 2.0.45 및 이전 버전 1.0.21 및 이전 버전 |

3.0.35 2.0.46 1.0.22 |

| bkx-ssh* | 14.3 이하 | 14.4 |

| 수익창고* | 1.3.8a 이하 | 1.3.8b |

| 퍼티* | 0.79 이하 | 0.80 |

| 서두르다* | 0.40.1 이하 | 0.40.2 |

| SafeCRT* | 9.4.2 이하 | 9.4.3 |

| SFTP 게이트웨이 | 3.4.5 및 이전 버전 | 3.4.6 |

| SFTP이동 | 2.5.5 및 이전 버전 2.4.5 및 이전 버전 |

2.5.6 2.4.6 |

| SSH2* | 1.14.0 이하 | 1.15.0 |

| sshj* | 0.37.0 이하 | 0.38.0 |

| 테라 기간* | 5.0 이하 4.107 이하 |

5.1 4.108 |

| 아구창* | 0.34.0 이하 | 0.35.1 |

| TinySSH | 20230101 이전 | 20240101 |

| 옮기다 | 5.10.3 이하 | 5.10.4 |

| Win32-OpenSSH* | 9.4.0.0p1-베타 | 9.5.0.0p1-베타 |

| WinSCP | 6.1.2 및 이전 버전 | 6.2.2 베타 |

| X 쉘 7* | 빌드 0142 이하 | 0144동 |

앞서 설명했듯이 집단적 경보를 울릴 이유가 없습니다. Terrapin은 수백만 대의 서버를 손상시킨 2023년 가장 많이 악용된 취약점 중 일부인 Citrix Bleed, CVE-2022-47966, MoveIT, CVE-2021-22986, CVE-2023-49103 또는 CVE-2021-22986이 아닙니다. 현재까지 Terrapin 패치가 부작용을 일으킨다는 보고는 없습니다. 공무원들은 하루빨리 시정하는 것이 좋습니다.

“재화는 뛰어난 분석 능력을 가진 분석가로, 다양한 주제에 대한 깊은 통찰력을 가지고 있습니다. 그는 창조적인 아이디어를 바탕으로 여러 프로젝트를 주도해왔으며, 좀비 문화에 특별한 애정을 갖고 있습니다. 여행을 사랑하며, 대중 문화에 대한 그의 지식은 깊고 폭넓습니다. 알코올에 대한 그의 취향도 독특합니다.”